セキュリティの新しい風 ~Birds of a feather~

第二回 "教育"は最大の防御通達を社員は読んで心に留めているのだろうか?

セキュリティ・ファースト

古い情報だが、2002年7月1日の米国ガバメントテクノロジーのウェブに「Security First」と題した情報が掲載された。米国重要インフラ保護委員会副委員長ハワード・シュミット(Howard Schmidt)が、質問に答えている。

「What kinds of technology will be needed to stave off electronic attacks? Do we need bigger anti-virus programs?」

電子的な攻撃を阻止するためには、どの様な技術が必要か? より強力なウイルス対策ソフトが必要か?「The common misconception is this is a technology issue. But it's not a technology issue. For example, the DOD did an analysis last year and it's somewhere in the high 90s, like 97 [percent] to 98 percent of things that have hit the DOD systems have been the result not of some new piece of technology but exploitation of people that have not had processes in place to install patches or to configure their systems properly.」

技術的な問題と考えることは誤解で、これは技術の問題ではない。実際、昨年(2001年)の米国国防総省(DoD)の調査では、DoD攻撃の90%の後半、97~98%は新しい技術での攻撃でなく、導入済みのソフトウェアのパッチ適用がなかったか、設定ミスである。

と述べている。

サーバの設定や管理・運用をやっているのは人間であり、高度なハッカーによる攻撃より、サーバを守る側の問題があると指摘している。

最近は、サーバに対するセキュリティ対策が十分に行われるようになったが、利用者が増大してきたため、攻撃目標が次第に利用者になってきた。

利用者がもつ「ユーザID/パスワード」を盗取できれば、正規の利用者としてシステムにアクセスできる。このため、サーバのセキュリティ対策だけを考えれば良い時代ではなくなってきた。

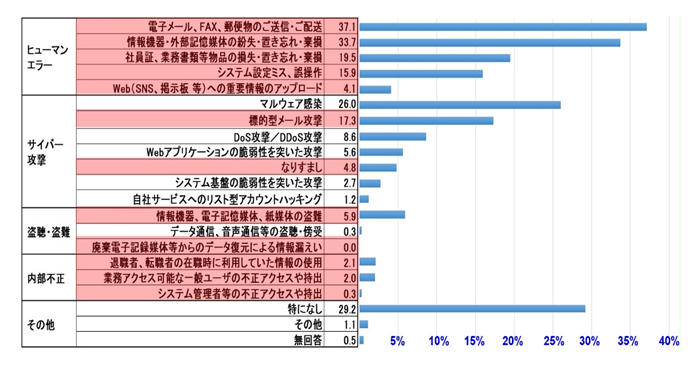

例えば、図表1に示した国内調査では、

①ヒューマンエラーが全体の50%あり、

②人的な事件・事故(赤枠部分)が65.5%ある、

③赤枠部分の対応には、技術だけでなく、関係者への「教育・訓練」が必要であろう。

引用:Security First: http://www.govtech.com/security/Security-First.html

引用:重要インフラ保護委員会: Critical Infrastructure Protection Board

今回の不正アクセスでは、以下の3つの要因が大きく影響している。

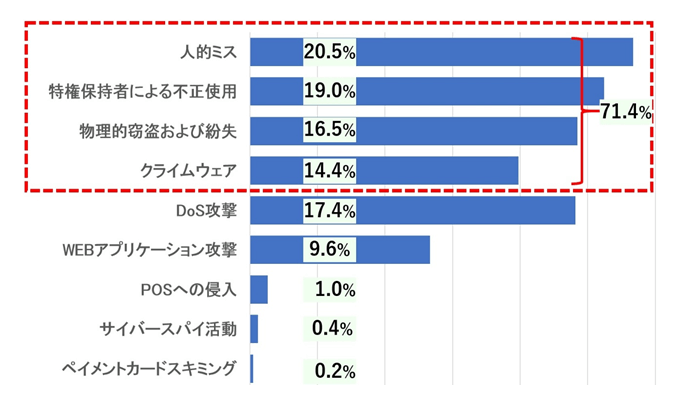

グローバルな調査では、ベライゾンビジネスが毎年調査している「データ漏洩/侵害調査報告書」があるが、2016年度の資料(図表2)では、人間が関係したものが、約71%以上あった。

敵を知り・・・

犯罪者の視点から考えれば、容易に侵入できる所を探し、資産を盗取するのは現実の世界でも、ネット社会でも同じと考えることができる。

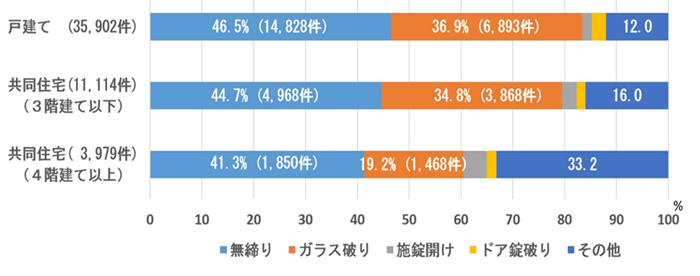

現実の世界での犯罪例として、警視庁「侵入窃盗の侵入手段」の調査を図表3に示したが、これをみても、戸建て(合計 35,902件)、共同住宅・3階以下(同、11,114件)、共同住宅・4階以上(3,979件)「無施錠(無締り)」や簡単な「ガラス破り」がほとんどを占めている。簡単に侵入できれば、それを利用して現金や換金できるものを盗むことになる。簡単に開けられない防犯設備であれば、侵入まで時間が掛かり、目的とする「金品」を盗取する前に見つかる可能性が高くなり、そのような家屋への侵入をあきらめることは容易に想像できる。

図表3 警視庁 侵入窃盗の侵入手段 平成27年(2015年)から筆者が編集した

ネット上でも、簡単なツールを使って、サーバなどの性弱性を発見しても、それを利用して侵入する方法が分からなければ、そこであきらめてしまう。利用者の持つ「ユーザID/パスワード」を知ることができれば、それを利用してシステムへの侵入を試みる、あるいは、遠隔操作プログラムを送り込み、個人情報や機密情報を盗取することになる。

セキュリティ教育も十分行われておらず、このため、セキュリティ意識が低い利用者が多数いれば、そこに狙いを定め、標的型攻撃(電子メール、電話等を利用)やランサムウェアでの攻撃を行うことなる。

己を知れば・・・

セキュリティ意識の低い利用者に攻撃を定めることは容易に想像でき、攻撃者が利用者を攻撃する手法は、人間の心理的な弱さを攻撃する「ソーシャルエンジニアリング」と呼ばれるものになる。この攻撃に関する書籍は、1990年代中頃に既に出版されており、特に新しい攻撃ではないが、最近は利用者が大幅に増えており、また、SNS等を併用した攻撃も増えてきたことが特徴となっている。

利用者への対策として、よくあるのは「注意喚起」情報をウェブへ掲載する、あるいは、冊子を作って配布する等が多い。しかし、「注意喚起」はどの程度役立つだろうか?

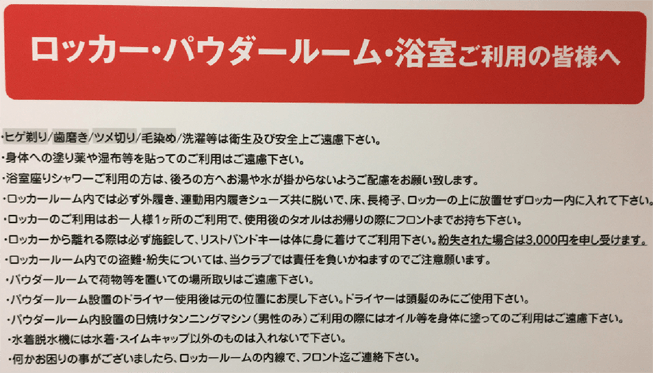

先日、注意喚起の掲示板(図表4)を見た。「パウダールーム(洗面台)」の壁に立派な掲示板(縦横:40cm×60cm程度)が設置してあった。しかし、その横で「歯磨き」をしていた人がいた。 最初の行に「歯磨き等は、衛生上等の理由でご遠慮下さい」と書いてあるが、目立つ掲示板であっても関心がなければ、立派な掲示板も見えないのが人間であることを理解する必要がある。

毎日、多くの情報が流れる組織で、「注意喚起」をウェブ等で行っても、利用者全員がみたとの考えを捨て、重要事項は、「注意喚起」を、全員が周知する工夫をすべきであろう。

引用: ナイトメア(The Knightmare),シークレット・オブ・スーパーハッカー(Secrets of a Super Hacker),日本能率協会マネジメントセンター,1995年(原本: 1994年)

セキュリティポリシーを作成あるいは、修正してものを全利用者に配布した。その内容を守れないのは、利用者に問題がある、との話を聞くことがある。 セキュリティポリシー自体に問題はないのか? あるいは、利用者への周知に問題がないのだろうか?

図表4 注意喚起の例

標的型メール攻撃での教育・訓練例

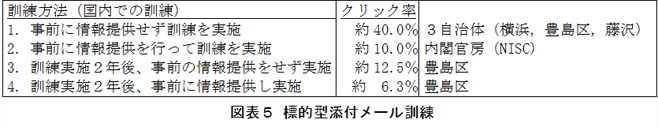

注意喚起でもそうだが、集合教育・訓練でも全ての関係者が、関心を持ってくれているとは限らない。最近は、組織内の全員がコンピュータの利用者だと考えれば、教育・訓練はもとより、情報提供等は、個人だけを対象にするのではなく、グループでの「気づき」を考えることが大切になる。 一例として、標的型メール攻撃の訓練を考えてみると、

① 最近の標的型メールは、メール内容も正しい日本語で書かれており、「不審なメール」や「おかしなメール」は皆無と考えられる。そのため、「不信なメール/おかしなメール」はないと考え、教育・訓練を行う必要がある。

② 標的型メール訓練の目的を明確にし、それを訓練者に理解させる。 標的型メール訓練の目的は、添付ファイルや埋込URLのクリック率を下げることだけではない。勿論、利用者が添付ファイルや埋込URLをクリックしないことが望ましいが、全ての利用者が常にクリックしないことなど考えることは不可能である。(図表5参照)

③ クリックしてしまった場合、どの様な対応をするかも考える必要がある。クリック率を下げることばかり考えた訓練を行い、「クリックした利用者が悪い」ことになれば、クリックしても報告をしなくなる恐れがある。「ヒューマンエラー」では、しばしばエラーをした者が悪い。「緊張感を持ってやっていない」等と言われ、個人の責任追及になることがある。しかし、それを実行する環境や組織体制に問題があることが多い。誰か利用者がクリックしても、それを言える環境を構築することも大切になる。 誤ってクリックしても、おかしいと感じた場合、その報告により、迅速な対応ができれば、被害を食い止められる可能性がある。

④ 2016年6月に発覚した旅行業者の標的型メール攻撃では、毎月訓練をしていたと言われているが、「クリック率を下げる」ことが中心だったように感じる。この事件では、送付されてきたメールアドレスは、国内大手航空会社からになっており、メッセージの内容もおかしくなかったが、添付ファイルは旅行業者に関係ない内容であったため、当社に関係ないとメールを返信した。しかし、返送先メールアドレスがないという「メール未達」のメッセージが返ってきた。 訓練が単なるクリック率だけでなく、クリックした後におかしいと感じたら、どの様な対応をするかの訓練が行われていれば、今回の情報漏えいを防ぐことができた可能性が高い。 例えば、メール未達やPDFファイルをクリックしても何も表示されない、プログラム実行を求めてきた等の対応を考えた訓練が必要であった。また、この旅行業者では、セキュリティ報告を行うべき「セキュリティ部門」がなかったとも言われている。グループ全体の売上げの7% 程度の子会社であったが、インターネットによる旅行予約の増大を考えれば、グループ全体で対応できる仕組みを構築すべきであった。

⑤ 1つのメールアドレスに来ても、おかしいと感じたら、周りにいる人や報告/相談できるセキュリティ部門等に連絡や相談することにより、迅速な対応が可能になる。

⑥ 複数のメールアドレスに来た場合であれば、周りに不信なメールの注意喚起を行うと同時にセキュリティ部門等へ連絡を行う。

利用者への教育・訓練について

利用者に対し、どの様な教育・訓練を行うかは単純ではないが、2、3時間での教育・訓練を行ったことがある。この教育・訓練は、ソーシャルエンジニアリング攻撃を想定して、カリキュラムを作成した。認知心理学や行動科学、犯罪心理学等の知見を基にして行った。

①教育・訓練内容は、時間的な制約もあり、基本的には講義中心で行った。

② 単純な情報伝達的な教育・訓練等は、必ずしも有用ではないことを示す。

例えば、図表6に示した2つの駐車禁止マークで正しい回答を知っている人は少ない。自動車教習所では、一方だけ教える。

例えば、図表6に示した2つの駐車禁止マークで正しい回答を知っている人は少ない。自動車教習所では、一方だけ教える。

また、道路を歩く、あるいは、自動車で走っていても、頻繁にみる標識だが、区別してみることはない。確実に覚えるのであれば、類似のものを対比し、更に、その由来まで説明をすれば、長く記憶に残る。

③カクテルパーティ効果

興味がないものは、見えない、聞こえない。カクテルパーティ効果と呼ばれ、大勢がいる会場で、それぞれが雑談していても、自分が興味ある人の会話や自分の名前等は聞こえる。逆に興味がない内容であれば、聞こえない、見えないことがある。認知心理学では、「選択的注意」と呼んでいる。 例えば、ある利用者が課題を見逃しても、別の利用者がそれに気づき、一緒に対応できれば、課題を解決できる可能性がある。 高度化、複雑化している攻撃に対して、一人一人が解決するのではなく、グループで解決する仕組みが大切なことを「カクテルパーティ効果」は教えてくれる。

④一般の組織では、上下関係が強く上司に反論やコメントができない環境では、ソーシャルエンジニアリング攻撃に対し、十分な機能を果たさない。

現実の世界では、航空機事故や医療事故等が上下関係の強さが原因で大事故になった例がある。 スペイン領カナリア諸島のテネリフェ島の空港で、1977年3月に発生したジャンボ機同士の衝突が有名で、乗客・乗員合わせて583名が死亡した航空機事故がある。

※スペイン領カナリア諸島のテネリフェ島の空港で、1977年3月に発生したジャンボ機同士の衝突が有名で、乗客・乗員合わせて583名が死亡した航空機事故がある。日本語:https://ja.wikipedia.org/wiki/テネリフェ空港ジャンボ機衝突事故

セキュリティ周知の教育・訓練で、「Security Awareness」と言われるもの

⑤セキュリティに関する基礎的な教育・訓練の難しさはいくつかある

- やさしい言葉で話し、専門用語を使わない。

- 写真は勿論のこと、可能であれば動画を利用する。

- 一方通行的な教育・訓練にしない。「図表6 駐車禁止マーク」の質問のように、考えさせる質問だが、確実に覚える方法として教える。

- 自分の組織で発生したセキュリティ事件・事故があれば、それから学んだことや課題を提供する。それが無理であれば、マスコミ報道やセキュリティベンダーからの情報で関連があると思われるものからの情報を提供する。

利用者への教育・訓練や情報提供では、行えば理解してくれると思われるが、色々工夫しないと、理解度が深まらないことを、教育・訓練を実施者は理解して行う必要がある。