フィッシング詐欺 オンライン銀行不正送金手口の進化を追う

最近、インターネットで利用する銀行口座の認証情報が盗まれ、預金が勝手に引き出される被害が多発している。警察庁の発表では、平成25年上期の被害は、766件、7.6億円となっているが、10億円に達するのも時間の問題とも言われています。

フィッシング詐欺の始まり

そもそも、フィッシング詐欺は、2005年頃から発生しており、クレジットカード会社や、大手ポータルサイト、オンラインゲーム、ISPなどの会員を標的にしていました。狙いは、登録されたクレジットカード番号や個人情報の盗難にあったと考えられています。手口は以下のような流れです。

- 企業になりすました偽メールでログインを促す。

「不正に利用された形跡があるので確認してください」

「サービス利用期限が切れるので更新してください」 など - メール上のリンクをクリックすると、偽サイト(偽のログイン画面)へ遷移。

- ログイン画面に、認証情報(ID、パスワード)を入力するが、エラー画面が表示される。裏で犯罪者にその情報が送られる。

- 本物サイトへリダイレクトし、偽サイトにアクセスした事をカムフラージュする。

IDとパスワードという2つの認証情報のみで、ログインできるため情報盗難が比較的容易に行えます。盗んだ個人情報・カード情報は、売買の対象となったり、カード番号を使って物品を購入し現金化するなどされているようです。

2009年10月Yahoo! Japanを騙るフィッシング

https://www.antiphishing.jp/news/database/yahoo_japan220091016.html

2010年3月セゾンカードを騙るフィッシング

https://www.antiphishing.jp/news/alert/saison.html

2011年からオンライン銀行がターゲットに

2011年10月に三井住友銀行を騙るフィッシング詐欺が出現したのを皮切りに、新生銀行、ゆうちょ銀行、住信SBIネット銀行、みずほ銀行、楽天銀行など、大きな利用者数をもつ銀行に対して、立て続けにフィッシング詐欺が発生しました。

おそらく犯罪グループが、直接的な現金の獲得が可能なオンラインバンキングに目をつけ、各社のサイトや認証プロセスの特長を研究していたのだと考えられます。

通常、オンラインバンキングの認証には、利用者番号(ID)とログインパスワードが必要ですが、過去に送金実績の無い新しい口座へ送金する場合は、第二暗証カードなどの、顧客別に事なった乱数表がついたカードに記載される番号をいくつか入力して認証を行わなくてはなりません。

ここで出現した、偽銀行サイトは、利用者番号とパスワードの入力のほかに、第二暗証カードの乱数表の全ての項目(16~50項目程度)の番号を入力させるものでした。

[ 事例 ]

フィッシング対策協議会:

2012年11月 三井住友銀行を騙るフィッシング詐欺

https://www.antiphishing.jp/news/alert/smbc_20121112.html

フィッシング対策協議会:

2012年11月 みずほ銀行を騙るフィッシング詐欺

https://www.antiphishing.jp/news/alert/mizuho_20121122.html

この手口は、偽サイト上で行われるので、ブラウザのURL欄に表示される「セキュリティ認証」の表示などを確認すれば、比較的容易に偽サイトだと判別できるものでした。発生よりしばらく経過すると、銀行各社の利用者への周知もすすみ、沈静化するように見えていました。

「ウイルス」を用いた次の手口

2012年9月、オンラインバンキング利用者への攻撃が始まって約1年が経過しようとする頃、新たな手口が発生しました。

その手口は「中間者攻撃」(Man In The Browser)と言われる手法で、利用者のパソコンに、あらかじめウイルスを忍び込ませておき、正規の銀行サイトへアクセスした際に、ウイルスが利用者番号、パスワード、第二暗証の全てを入力させる画面をポップアップ表示させるという手法です。

正規の銀行サイトにログインしているため、疑いを持つ事なく表示画面に従って全ての認証情報を入力してしまう利用者が後を絶ちません。

ウイルスはいつ、どこから侵入?

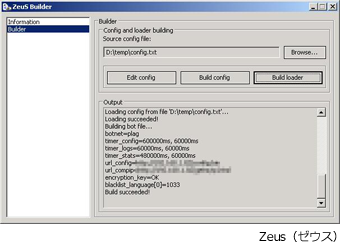

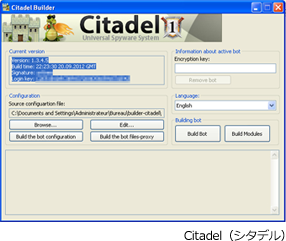

このウイルスは、Zeus(ゼウス)、Citadel(シタデル)といったトロイの木馬型のプログラムで、ブラックマーケットで入手可能なツールによって作成されます。パソコンに入り込むと、外部からのコマンドを受け取って動作したり、パソコン内部の情報を送信したりする機能を持っています。また、最近は情報を送信したのち、自分自身を消去するものもあるという事です。

ウイルスの拡散に用いられるツールとしてはBlackhole Exploit Kit(ブラックホールエクスプロイトキット)などが知られており、偽メールに仕込んだリンクから、このツールが仕込まれたウェブサイトへ誘導され、ウイルスに感染するという事です。

犯罪者は、SNS、ISP、宅配業者、銀行などからの通知、話題になっている時事トピックに便乗するなど巧みな手口でメール内のリンクをクリックさせます。

危険なサイトを見ているつもりがなく、ごく日常的な行動の範囲でインターネット利用しているつもりでも、気づかないうちに引っかってしまう罠があるのです。

2013年6月以降、不正送金被害が急激に拡大した背景には、犯罪者グループがこっそりとウイルス感染者を増加させ、不正送金の実行タイミングをみはからっていたのではないかと推測されます。

FBIによるCitadel Networkの解体。取り残された日本。

2013年6月にFBIとMicrosoft社が、銀行口座から5億ドル以上ものお金を盗んだシタデルネットワーク(Citadel Network)を解体したというニュースが流れました。摘発された犯罪者グループは、Citadelを用いた世界的なボットネットを構築し、オンラインバンキング情報や個人情報を盗み出していたようです。

しかしその翌月、トレンドマイクロ社がCitadelの被害が日本で拡大しているという発表を行いました。確認された攻撃による被害は96%が日本国内で、2万台以上のPCが感染しているという内容でした。

海外でCitadelが猛威をふるっている頃、日本のユーザーは、英語のスパムメール、英語の偽ログイン画面などの言語の壁によって、被害をまぬがれていました。

しかし、日本人を標的とした、日本語の偽メール、日本語の偽ログイン画面などを研究することによって、今まさに日本人を標的とした犯罪者たちの本格的活動が始まっているのです。

トレンドマイクロ社ニュース:

オンライン銀行詐欺ツール『Citadel』、国内で2万台以上の感染

https://blog.trendmicro.co.jp/archives/7547

不正送金されたお金はどこへ?

不正送金に使われる口座の多くは、中国人名義で、中国からの留学生がアルバイト感覚で銀行口座を作って、犯罪者グループに売っている可能性が高いという事です。この口座に送金されたお金は、海外に送金されるなど、いくつもの経路をとおって犯罪者の元に届くようです。

国内の銀行口座であれば、その口座を差し押さえなど可能なため、お金が戻る可能性もありますが、一旦海外に出てしまうと警察の捜査範囲を超えてしまうため、取り戻すのはほとんど不可能だと考えられます。

47NEWS:

口座売買疑いで中国人逮捕 ネットバンク不正送金先か

http://www.47news.jp/CN/201305/CN2013051701001408.html

対策の要点は、Java、Adobe Reader、Adobe FlashPlayer

Windowsのアップデートと、セキュリティソフトも常に最新にしていても、それだけではウイルスの侵入を防ぐ事ができません。攻撃者はウェブ経由で、パソコン内の脆弱性のあるソフトを狙って、ウイルス感染を仕掛けてくるからです。

Java、Adobe Realer、Adobe Flash Playerは、Windowsパソコンに広く普及しており、このプログラムの脆弱性を突いた攻撃が最も多いのが現状です。

事実、頻繁に新しい脆弱性が発見されて、アップデートのメッセージも頻繁に表示されるはずです。これを無視したり、後回しにしていると、ウイルス感染の危険性が非常に高くなります。

Javaダウンロードサイト

https://www.java.com/ja/

Adobe Readerダウンロードサイト

http://get.adobe.com/jp/reader/

Adobe Flash Playerダウンロードサイト

http://get.adobe.com/jp/flashplayer/

【注意!】WindowsXP、Microsoft Office2003は危険です!

WindowsXPおよびOffice2003は、2014年4月9日をもってMicrosoftのサポートが終了しました。脆弱性に対するアップデートも行われなくなります。新しいOSを採用したパソコンへの買い替えを強く推奨します。

マイクロソフト社のサポート終了告知サイト

http://www.microsoft.com/ja-jp/windows/lifecycle/xp_eos.aspx?WT.srch=1

被害にあったらすぐ相談

自分の口座から不正な出金などがあった場合、すぐに銀行に電話で問い合わせる事が重要です。また、送金先の銀行口座を素早く差し押さえるためにも、最寄りの警察の「サイバー犯罪相談窓口」への連絡、被害届を迅速に行う必要があります。

警視庁:ネットバンキングに係る不正アクセス被害の防止対策について

https://www.keishicho.metro.tokyo.lg.jp/kurashi/cyber/notes/net_banking.html

警察庁:フィッシング110番

https://www.npa.go.jp/bureau/cyber/countermeasures/phishing.html

警察庁:都道府県警察本部のサイバー犯罪相談窓口等一覧

https://www.npa.go.jp/bureau/cyber/soudan.html

感染したと思われるパソコンは、最新のウイルス対策ソフトでフルスキャンし、ウイルスを駆除する事が肝要です。

また、そのようなウイルスの侵入を許したパソコンは、駆除が終えてもシステムの破損などがあるかも知れません。面倒かも知れませんが、工場出荷時の状態に戻すリストアを実行し、一旦パソコンをクリーンな状態に戻し、全ての脆弱性パッチを行った上で利用するのが最も安全だと考えられます。