国によるハッキング?総務省が開始した脆弱なIoT機器の調査プロジェクト、「NOTICE」の課題と目的

ルーターやWebカメラ、スマートスピーカーにセンサーなど、インターネットに接続されたInternet of Things(IoT)機器、組み込み機器は増える一方で、既に全世界で300億を越える機器が存在するとの調査もあります。その数はますます増えていくことでしょう。

しかし、先日の記事(「忘れ去られた機器」をどうするかーーIoT機器、これからの課題とは)で横浜国立大学の吉岡克成准教授が指摘した通り、中にはデフォルト設定のままのパスワード、あるいは容易に推測可能なパスワードが設定されていたり、既知の脆弱性が放置されて簡単に侵入を許してしまう状態の機器も多数存在していると見られます。

この事実を白日の下にさらしたのが、2016年に登場したマルウェア「Mirai」でした。それ以降、さまざまな亜種が登場してIoT機器を狙い、第三者へのDDoS攻撃に悪用するケースも報告されています。

この状態を解決し、安心してIoT機器利用できる状態を作り出すには、ユーザー側で対策を講じるはもちろんですが、メーカーやセキュリティベンダー、インターネットプロバイダー(ISP)、そして政府が協調して取り組む必要があります。

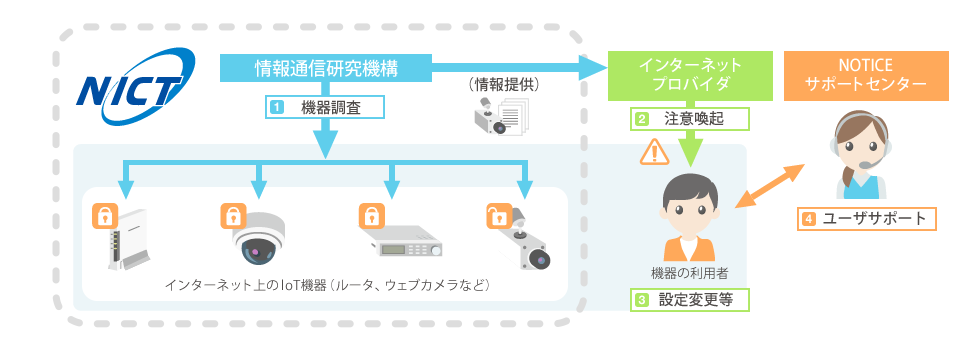

そんな取り組みの1つとして、総務省と情報通信研究機構(NICT)が「NOTICE」(National Operation Towards IoT Clean Environment)」を発表しました。NICTがインターネットにつながった国内のIoT機器に検査を行い、脆弱であると判断すればISPを介して注意喚起を行うというもので、2月20日から開始されています。

「NOTICE」で行われるIoT機器への調査とは

「NOTICE」では、まず日本国内のIPv4アドレス、約2億件に対してポートスキャンを行います。この時点で何らレスポンスを返さない(=つまり、不要なポートを閉じている)機器は除外します。

続けて外部からのリクエストに応えるオープンな状態の機器を絞り込み、「これまでのサイバー攻撃に用いられたIDとパスワード」「同一の文字や連続した文字を用いた弱いパスワード」、約100通りを入力し、ログインできるかどうかを確認します。

もしこれでログインできることが分かれば、IPアドレス、タイムスタンプ、ポート番号、ID・パスワードとともに機種特定のための情報を取得し、ISPに通知します。ISPはIPアドレスとタイムスタンプを基にその機器の利用者を特定し、「パスワードの変更」などを促す注意喚起メールを送信する流れです。メールだけでは内容がよく分からないというユーザーのため、「NOTICEサポートセンター」を設置し、問い合わせ対応に応えるといいます。

この「NOTICE」の具体的な取り組みが発表されると、「国による不正アクセス行為ではないか」という批判も巻き起こりました。いくら鍵が脆弱で泥棒に狙われやすい状態だからといって、国がドアをガチャガチャしてもいいのかというわけです。なし崩し的に調査範囲が拡大されたり、IoT機器以外のシステムが巻き込まれることを懸念する声もあります。

確かに「NOTICE」によるパスワード試行は、行為だけを見れば「Mirai」などのマルウェアの行為とそっくりです。ただ法制面では、2018年11月1日に施行された「電気通信事業法及び国立研究開発法人情報通信研究機構法の一部を改正する法律」(NICT法)において、いわゆる「不正アクセス禁止法」で禁止されている不正アクセス行為から除外されています。

また、多くの人が気にするのは、この行為によって、例えばルーターならば通信の内容が、Webカメラならば記録された画像が第三者に見られてしまうのではないかということでしょう。NICTの説明によると、調査はプログラムを用いて機械的に行われ、管理用Webインターフェイスにアクセスしたりするわけではないため、コンテンツの覗き見は行わない仕組みだといいます。別途保存されるログによって、目的とは無関係のアクセスがないことを担保し、万一ルール違反が分かれば、罰則の対象になるといいます。

PCに対するマルウェア駆除プロジェクト「ACTIVE」との違いは

ところで、脅威はIoT機器に限りません。「Mirai」以前からインターネットにつながれた脆弱な状態の「PC」もターゲットとなり、遠隔操作を行うボットや、インターネットバンキングに用いるID・パスワード情報を盗み取るトロイの木馬といったさまざまなマルウェアがまん延してきました。

この状態に対し、総務省と複数のISPやセキュリティベンダーが進めてきた取り組みが「ACTIVE」(Advanced Cyber Threats response InitiatiVE)です。ここでも、NICTがインターネット上を観測し、マルウェアに感染した端末からの感染拡大行動(スキャン行動)を見つけると、発信元を特定してISPに通知し、注意喚起を行って駆除を支援してきました。

この数年で、「ACTIVE」のような取り組みに加え、パッチの適用やウイルス対策ソフトの導入といったさまざまな対策が浸透してきました。この結果、PCはかつてのようにそう簡単にはマルウェアに感染しなくなった、という見方もできるでしょう。それが、攻撃者がIoT機器に目を向けるようになった背景ともなっているのが皮肉ですが......。

「ACTIVE」の全体的な枠組みは「NOTICE」と似ていますが、「ACTIVE」が実際にマルウェアに感染してしまった"後"の措置であるのに対し、NOTIVEはマルウェア感染"前"に踏み込んでいる点が大きく異なります。おそらく、IoT機器を狙ったサイバー攻撃が増加を続ける一方という危機感を背景に、ここまで踏み込んだ対策に乗り出したのでしょう。今後、「NOTICE」が適切に運用されるのか、そしてどの程度効果があるのかを見極めるためにも、見守っていく必要があるでしょう。

執筆者

高橋睦美一橋大学社会学部卒。1995年、ソフトバンク(株)出版事業部(現:SBクリエイティブ)に入社。以来インターネット/ネットワーク関連誌にて、ファイアウォールやVPN、PKI関連解説記事の編集を担当。2001年にソフトバンク・ジーディーネット株式会社(現:アイティメディア)に転籍し、ITmediaエンタープライズ、@ITといったオンライン媒体で10年以上に渡りセキュリティ関連記事の取材、執筆ならびに編集に従事。2014年8月に退職しフリーランスに。